Merhabalar,

Genel olarak, her üye olan kullanıcıların mesaj yazabildiği, genelde forumlarda bulunan bir açıktan bahsetmek istiyorum. Çoğunlukla forumlar’da bu olayla karşılaşıldığından, başlığı vBulletin htaccess Açığı olarak belirledim.

İşin Ayrıntıları;

Olay aslında uzun süredir olan birşey. Linux ve apache’nin varlığından beri mevcutta diyebiliriz. Açık (tam olarak açık denmese de farklı biçimlerde kullanınca bu hali alıyor). Yapılan iş çok basit.

htaccess dosyası ile FTP’de bulunan bir klasörü şifrelenmiş hale getirebiliyorsunuz. Örnek vermek gerekirse şöyle bir pencere den şifre girmeniz isteniyor. Girilen şifre, kötü niyetli hacker tarafından istenildiğinde kayıt altına alınabiliyor.

Ama Nasıl Sizin Sitenizde Pencere Açtıracak?

İşte bu dahada basit bir işlem. Yapması uğraşması gereken hiçte birşey yok.

Hacker bu işlemi sizin sitenize uygularken, saadece bir jpg,gif v.b bir resim dosyası kullanması yeterli oluyor. Resimin bulunduğu her sayfa da bu uyarı penceresi açılıyor ve sizden sifre girmeniz isteniyor…

Senaryo;

Olayı şöyle kurgulayalım. Forum sitenize bir üyeniz geldi. Siteyi gezerken bir konu dikkatıni çekti ve girdi.

Konuya girdiğinde sayfadaki tüm resimler önbelleğe yüklenir. Kötü niyetli hacker, bir .jpg dosyasına htaccess koruması veriyor. Üyeniz de bu sayfaya girdiğinde pencere sanki sizin siteniz tarafından açılmış gibi bir izlenim veriyor. Hatta hackerlar dahada inandırıcı olsun diye, bu uyarı penceresine şöyle bir ibare’de ekliyorlar;

“Siteye girişte veritabanında problemler oluştu. Lütfen tekrar giriş yapınız.”

Bunu gören kullanıcıda uyarı sizin sitenizde açıldığından, habersizce girebiliyor… Hesapları elden gidebiliyor.

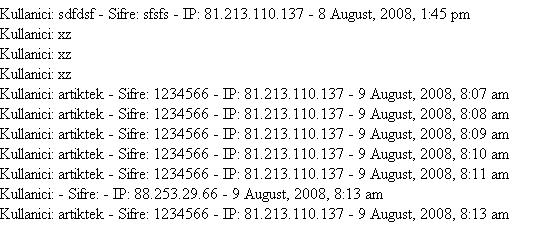

Hacker tabiiki bu şifreleri bi dosya yazdırabiliyor.

Örnek bir resim;

##

Forumlarda ki Bu açıktan Korunmak!

İşin kötü yanıda bunu. Bu açığı engelleyemezsiniz. Yapabileceğiniz pekte fazla birşey yok.

- Üyelerinizin Resim eklemesini engellemek ( inanılmaz saçma bir çözüm olurdu.)

- Sitenizde ki tüm mesajları takip ederek, bu açığı kullanan kişileri banlamak. (Belki de en idal yol şu anlık bu)

https://www.hell-world.org/ownz/yeni-vbulletin-htaccess-acigiyeni-vbulletin-htaccess-acigi/

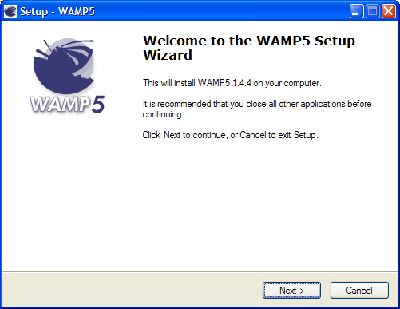

The installation process is very straightforward. First we choose a destination directory. The default is ideal.

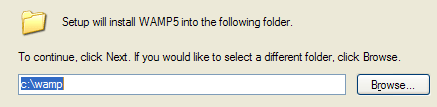

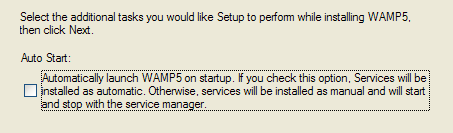

The installation process is very straightforward. First we choose a destination directory. The default is ideal. Next we choose whether to automatically start WAMP. You can tick this if you want, but Apache and MySQL make heavy use of system resources and we don’t always need them running. It is much better to start the software on demand, and so leave this option unchecked.

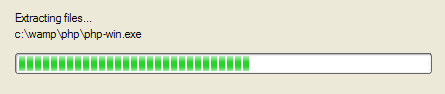

Next we choose whether to automatically start WAMP. You can tick this if you want, but Apache and MySQL make heavy use of system resources and we don’t always need them running. It is much better to start the software on demand, and so leave this option unchecked. The software will now install.

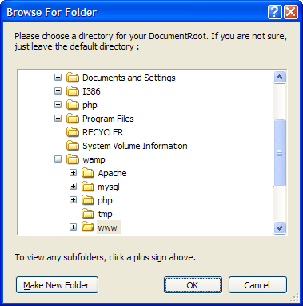

The software will now install. After all the files are extracted we are asked for the DocumentRoot directory. This is the root directory for your website and will contain WordPress and any other files you want accessible through the webserver. Unless you have a specific reason, go with the default.

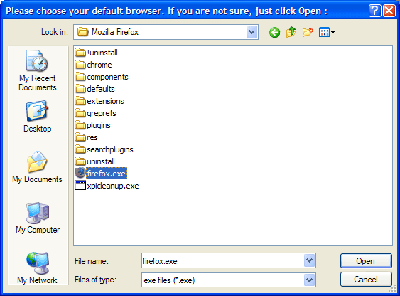

After all the files are extracted we are asked for the DocumentRoot directory. This is the root directory for your website and will contain WordPress and any other files you want accessible through the webserver. Unless you have a specific reason, go with the default. Next we are asked for the default browser. Your choice here is not really important, so pick whichever browser you prefer.

Next we are asked for the default browser. Your choice here is not really important, so pick whichever browser you prefer. And that’s it! We now have a fully working webserver on our computer. This same software is used in hundreds of thousands of websites across the world. We also have MySQL to provide our database, and Php to run WordPress.

And that’s it! We now have a fully working webserver on our computer. This same software is used in hundreds of thousands of websites across the world. We also have MySQL to provide our database, and Php to run WordPress.