Bilgisayarınızın kontrolunu kaptırdığınızı mı düşünüyorsunuz ?

Zombi bilgisayarlar bizim korku filmlerinde gördüğümüz zombiler kadar tehlikeli işler yapmaktadırlar.Peki nasıl oluyorda bu işlemler gerçekleşiyor?

Son günlerde internet dünyasında bir zombi saldırı furyası herkesi etkiler hale gelmiştir. Bizler masum gibi görünen küçük programları kullanıyoruz tabi bu programlar biz farkında olmadan arka planda gizli işler çevirmektedirler. Bu yöntemi kullanan kişiler web sitelerine dos ataklar düzenleyerek onların yayınlarını kesmek için uğraşırlar. Bu saldırıların hedefinde başta devlet kurumları gelmek üzere bir çok ünlü ve büyük siteler yer almaktadır. Site sahipleri binlerce farklı ipden gelen saldırıları görünce ne yapacaklarını şaşırır duruma gelmişlerdir. Korunmak için tabi çözümler mevcut ancak maddi olarak ucuz sayılamayacak bir bedeli ödemek zorunda kalabilirler.

Zombi Nedir Ne işe Yarar ?

Zombiler, programların içlerine gizlenmiş ya da bizzat uygulama dosyası olarak indirilir ve çalıştırılır. Program çalıştığı andan itibaren sizin internet bağlantınızı kullanarak istenilen hedeflere saldırı düzenler.

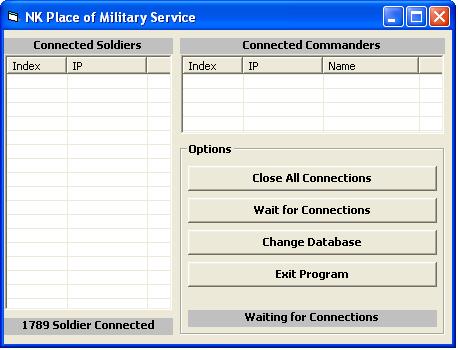

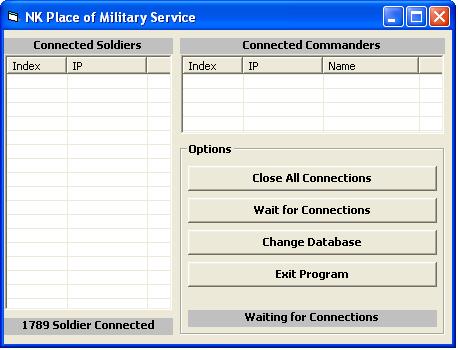

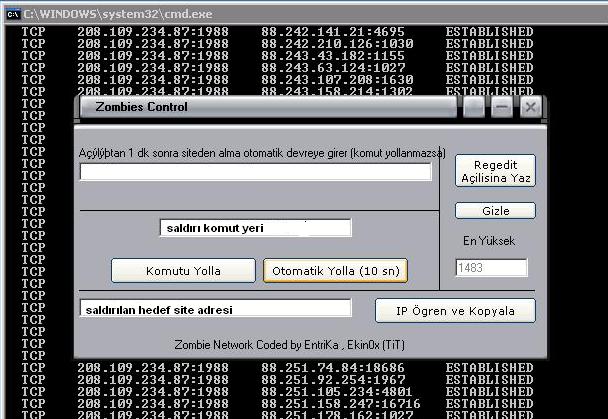

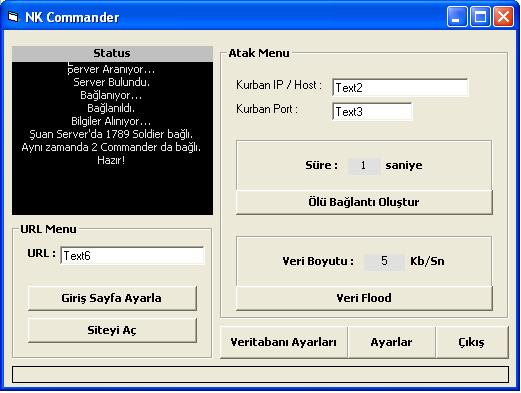

Masum kullanıcıların bilgisayarlarına bulaşmış zombi programları hedef sitelere saldırı düzenlerken merkez tarafından kontrol edilen ana program penceresinden yönetilebilir durumda gözükmektedir.

“Connected Soldiers” bölümü altında o anda bağlı olan zombi bilgisayarların ip numaraları yer almış durumda olmaktadır. Merkez bu tarz programlar aracılığıyla kaç kişi şuanda saldırı durumda hazır beklemektedir, bunu tespit etmektedirler.

Aktif olarak saldırmakta olan zombiler hedef site üzerinde sürekli bağlantılar deneyerek sunucunun yorulmasına ve isteklere cevap verememesine sebeb olmaktadır.

Tüm bu talepleri karşılayamayan sunucular bir süre sonra saldırıya boyun eğmek zorunda kalmaktadır.

Zombileri Kimler Kontrol Ediyor ?

Programı üreten kişiler web sitelerine bunları gizli şekilde yaymaktadırlar. Sizler bir sözlük olarak indirdiğiniz ve masumca görünen bir dosya aslında sizi kurban durumuna düşürebilir.Siz farkında olmadan merkez tarafından verilen emirlere uymak zorunda kalabilirsiniz. Program,bilgisayarınızda aktif duruma geçtikten sonra zombiyi üreten kişi yönetici noktasından tüm kurbanları kontrol edebilir konuma geçer ve belirttiği hedefe yönelik saldırılar için tüm kurbanları kullanır.

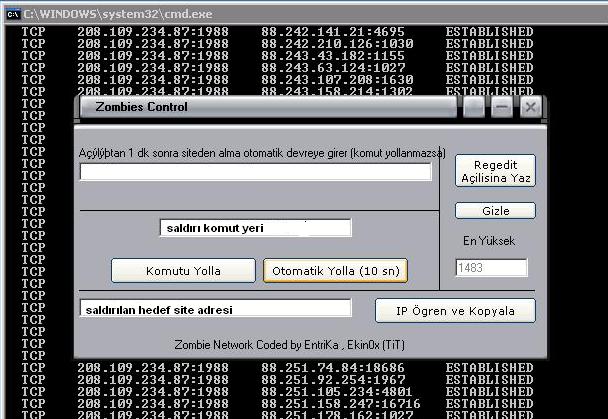

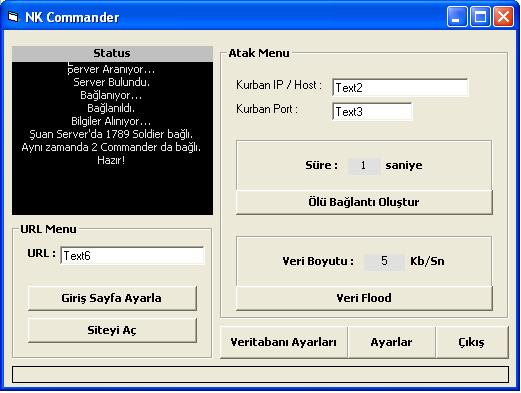

Merkez tarafında bulunan kişilerin komut verdikleri ana programlar vardır oradan verdikleri saldırı emirleriyle tüm zombi bilgisayar saldırı konumuna geçer ve belirtilen hedefe saldırılar başlar.

Tüm saldırı emirlerinin verildiği program,gelişmiş özelliklere sahiptir.Aynı zamanda spam da yapmak için kullanılan bu programlar bir çok kişinin korkulu rüyası haline gelmiştir.

Bu Saldırıların Boyutları Ne Kadardır ?

Saldırıların boyutları kurban sayısının artmasıyla doğru orantılıdır.Ne kadar çok kişi bu programları bilgisayarına kurarsa o kadar fazla güçte saldırı oluşur.Birkaç yıl önce dünya’nın

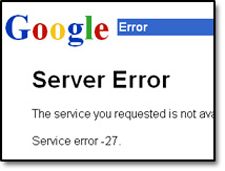

En büyük arama motoru olan Google’a büyük boyutlarda saldırılar düzenlendi ve bu saldırılar sonucunda Google bir süre erişilemez hale geldi.

Saldırı 26 temmuz 2004 günü gerçekleşti.Mydoom adını taşıyan bir worm tüm dünyada etkili duruma geçti ve milyonlarca kişinin bilgisayarına girdi. Bu zararlı yazılım sayesinde milyonlarca kişi kurban bilgisayar haline geldi ve mydoom solucanının yaratıcısı 26 temmuz 2004 günü Google.com adresini tam 4 saat kapalı tutmayı başardı.Bu saldırıyı Google mühendisleride şaşkınlıkla izledi ve uzun uğraşlar sonucu virüsü kontrol altına almayı başardılar. Yabancı ülkelerden Google sitesine girmek isteyen kullanıcılar “Server Error” hatasıyla karşılaştılar.Görmüş olduğunuz resimde bunu en iyi şekilde ispat etmektedir.

Saldırıya maruz kalan sitelere girilmeye çalıştığın servis bulunamıyor tarzı uyarılar alırlar.Site sahipleri saldırıları kontrol altına almak için sunucularını kontrol etmeye başlarlar ve binlerce farklı ipden siteye saldırı geldiğini görünce bunun bir botnet saldırısı olduğunu anlarlar. Tüm zombiler birleşmiş ve botnet adı verilen büyük boyutlardaki saldırı türüne dönüşmüş haldedirler.

Bu Saldırıların Yayılma Mantığı Nedir?

Zombi atakları tıpkı askeriye işleyiş biçimine benzer. Merkezden ne emir gelirse askerler onu uygularlar.Burada asker konumunda olan bizler yani durumdan haberdar olmayan masum kullanıcılar akla gelmektedir. Merkez durumunda olan da komutan rolundeki zombi yapımcısıdır. Günde milyonlarca kişi Download sitelerinden programlar indirmektedirler. İndirdiğimiz bu programların güvenirliğinden ne kadar eminiz ? Antivirüs,Firewall gibi güvenlik yöntemleride bunları farketmeyebilir.Belki bir çoğumuz çoktan zombi kurbanı olduk ve bağlantımız sömürülüyor olabilir. Zombi dediğimiz zararlı yazılımlar Download sitelerinden ya da hiç ummadığınız yararlı olarak görülen sitelerden bulaşabilirler. Günümüzde sosyal mühendislik ile ele geçirelemeyecek bir sistem yok sayılır.Bunu da göz önüne aldığımız taktirde indirdiğiniz programların güvenliğinden kimse emin olamaz. Günde binlerce bilgisayara yayılan bu zararlı programlar neredeyse interneti felç edecek duruma gelmiştir.Yayılmasındaki en büyük etkende zombi yapımını anlatan kod örnekleri olması ve çeşitli sitelerde bunları anlatan makaleler yer almasıdır. Bizlerin bunlardan nasıl korunacağını anlatan olumlu yazılar pek bulamadığımız gibi aksine bu zararlı yazılımların çoğalmasına neden olabilecek her türlü araç gereçlere kullanıcılar daha kolay ulaşabilmektedirler. Bundan dolayı da bu saldırıları gerçekleştirebilecek kişi sayısı gün geçtikçe artmakta ve zararın boyutları hızla büyümektedir. Bu büyük boyuttaki saldırılar Botnet adı verilen bir isimle çağırılırlar.

Acaba Ben de Bir Zombi miyim ?

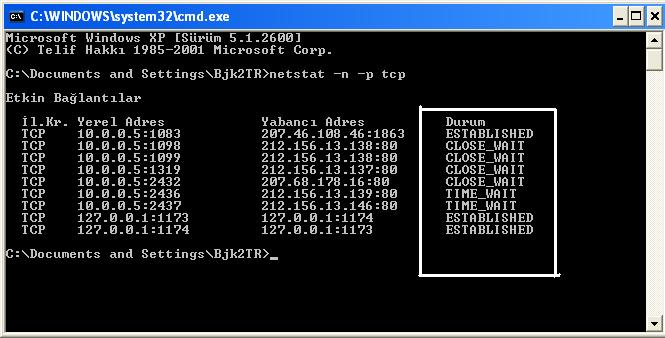

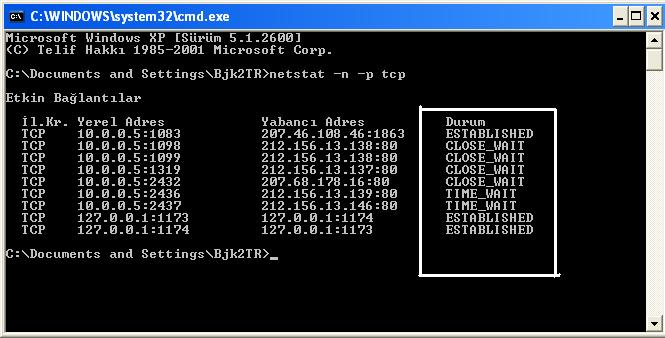

Sizlerde farkında olmadan zombi konumuna geçmiş olabilirsiniz. Bunu anlamak için basit bir yol mevcut.Öncelikle Başlat > Çalıştır’ a gelip “cmd” yazın ve enterlayın.Açılan komut penceresinde uzak bağlantıları tespit edip,paket gönderip göndermediğimizi tespit edeceğiz. Komut penceresine “netstat –n –p tcp” yazın ve enterlayın

Durum kısmı altında “SYN SENT” mesajı görüyorsanız ve bu sürekli devam ediyorsa bağlantınızda bir zorlanma hissediyorsanız siz de zombi konumuna geçmiş olabilirsiniz. Bunu kesin olarak anlamak için Msn messenger gibi iletişim araçlarını kapatınız,herhangi bir dosya paylaşım programı aktif olmamalıdır ve Download ya da upload işlemi yapmıyor olmalısınız tüm bunlara rağmen bağlantınızda bir zorlanma varsa ve Durum kısmı altında SYN SENT mesajını görüyorsanız bilgisayarınız başkaları tarafından kontrol ediliyor ve bağlantınız sömürülüyor demektir.

Eyvah ! Nasıl Kurtulurum ?

Kurtulmak için bilgisayarınızın internet ile bağlantısını sonlandırın.Güncel bir Antivirüs programıyla tarama yapın,anti-spyware araçlarıyla tarama işlemleri gerçekleştirin. Dosya bulunuyor ancak silinemiyorsa bilgisayarınızı açılışta F8 ile güvenli modda açıp tarama işlemini orada gerçekleştiriniz. Bilgisayarınızda arama yapıp *.exe formatını aratıp tarih kısmından bilgisayarınıza indirdiğiniz en son uygulama (*.exe) formatındaki dosyaları inceleyiniz ve şüphelendiklerinizi siliniz.Firewall programı kullanıyorsanız güvenlik derecesini tekrar kontrol ediniz. Sitelerde activex denetimlerinin çalışmasına izin verirken daha dikkatli olunuz.135 / 139 / 445 numaraları portlar kurulum sırasında otomatik olarak aktif durumdadır bunlarıda kapatarak güvenliğinizi bir kat daha arttırabilirsiniz. Bir çok yazılım bu portlar üzerinden saldırı gerçekleştirmektedir. Tüm bunlar sizin kişisel güvenliğiniz için önemli işlemlerdir.Kullandığınız programların ve işletim sistemlerinin orjinal ve sürekli güncel olması da sisteminizi bu saldırılardan bir kat daha korumanıza yardımcı olur.

Bu büyük boyuttaki saldırılar için kullanılan Bot Network yani kısa adıyla Botnet son günlerde sıkça duyduğumuz terimler arasına girmiştir. Botnet saldırıları sadece ddos (Distributed Denial Of Service) ataklar için hazırlanmamıştır.Bu yöntemi kullanan kişiler spam yapmak içinde bunu kendi lehlerine çevirmeyi başarmışlardır. Milyonlarca bilgisayarı kontrol altında tutanlar,kurbanların anasayfaları değiştirip ya da bilgisayarını sürekli bir siteye yönlendirip onlar üzerinde hit elde etme havası içine girmişlerdir. Tüm bu saldırı yöntemleri geliştirilmeye açıktır önümüzdeki günlerde daha farklı saldırı türleri ortaya çıkacaktır.Bunların ortaya çıkmasındaki en temel amaç kişisel egoları tatmin etmektir.Sizler kişisel güvenliğinize önem verip bu tür saldırıları gerçeşletirebilecek kişilerden korunabilirsiniz.

Bir hell-world.org|anizations makalesidir.

Ertem soft tarafından geliştirilerek piyasaya sununlan Ertemsoft Antiporn programı cafelerde, iş yerlerinde, evlerde kısacası içerik filtrelemeye ihtiyaç duyan heryerde son derece etkili bir çözüm.Güvenilir site kontrolü, hızlı içerik filtreleme, program engelleme, girilen siteleri rapor olarak saklayabilme, yönetim paneli, kelime filtreleme ve onbinlerce filtrelenmiş yasak site ile internet explorer ve firefoxda güvenle kullanılabilecek bir filtreleme yazılımıdır.

Ertem soft tarafından geliştirilerek piyasaya sununlan Ertemsoft Antiporn programı cafelerde, iş yerlerinde, evlerde kısacası içerik filtrelemeye ihtiyaç duyan heryerde son derece etkili bir çözüm.Güvenilir site kontrolü, hızlı içerik filtreleme, program engelleme, girilen siteleri rapor olarak saklayabilme, yönetim paneli, kelime filtreleme ve onbinlerce filtrelenmiş yasak site ile internet explorer ve firefoxda güvenle kullanılabilecek bir filtreleme yazılımıdır.